Puedes agregar un nuevo atributo "Ragic_User_Name" en la respuesta SAML. Al hacer esto, si la cuenta de usuario de inicio de sesión no existe en Ragic, el sistema automáticamente creará una nueva cuenta de usuario y el correo predeterminado y usuario será el mismo que el correo SSO. La contraseña también será autogenerada. Es útil si tu plan es Usuarios Concurrentes.

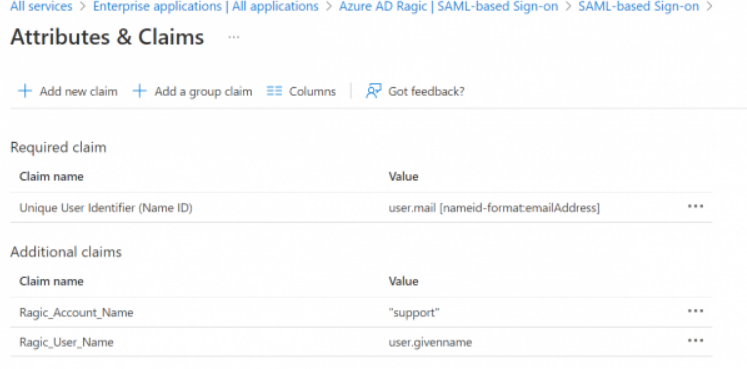

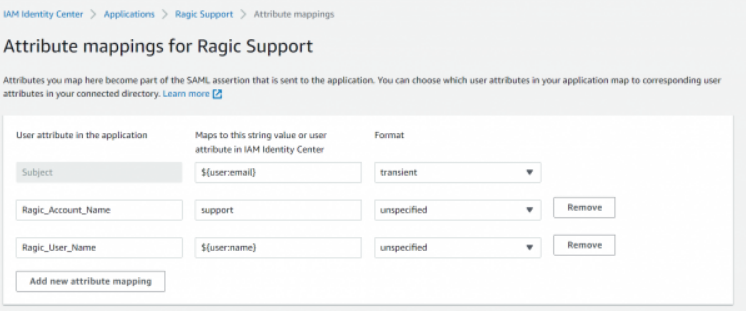

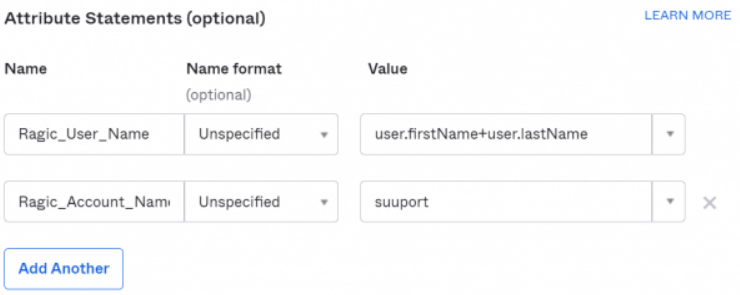

Si quieres permitir que el proveedor de identidad (IdP) inicie SSO, puedes agregar un nuevo atributo en la respuesta SAML:

Nombre del Atributo: Ragic_Account_Name

Contenido del Atrbuto: Nombre de Cuenta (Si el URL de tu base de datos es https://www.ragic.com/support, luego el nombre de tu cuenta sería "support")

Puedes referirte a la siguiente configuración:

Azure AD:

AWS:

OKTA:

Si un usuario existe en múltiples cuentas Ragic (bases de datos) y desea acceder a Ragic a través de SSO basado en SAML, deben cumplirse las siguientes condiciones:

1. Configuración consistente de Inicio de Sesión Único: en el perfil de la empresa de cada cuenta Ragic, los valores de campo para "Proveedor de Indetidad (IDP)", "Url de App Federation Metadata" y "ID de Aplicación" deben ser consistentes.

2. Permitir acceso SSO basado en SAML: Los usuarios en cada cuenta Ragic deben poder acceder a través de SSO basado en SAML.

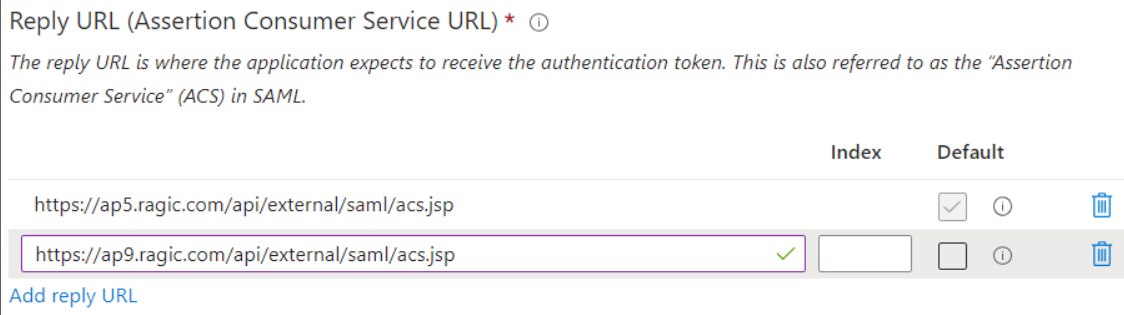

Si las cuentas de base de datos Ragic están en servidores diferentes, debes asegurarste de que el Proveedor de Indetidad (IDP) permita configurar múltiples URL de Servicio de Consumidor de Aserciones (ACS). Actualmente, solo el Directorio Activo (AD) respalda esta función.

Los administradores necesitan encontrar el URL de respuesta en la configuración de aplicación (AD) SSO basado en SAML y agregarle "/api/external/saml/acs.jsp" para que todas las cuentas de usuario que pertenecen a diferentes servidores.

Por ejemplo, si las cuentas Ragic están ubicadas en "https://ap5.ragic.com" y "https://ap9.ragic.com", por favor agrega "https://ap5.ragic.com/api/external/saml/acs.jsp" y "https://ap9.ragic.com/api/external/saml/acs.jsp" al URL de "Reply URL".